Cisco vá lỗ hổng nghiêm trọng trong Email Security Appliance

Mới đây, Cisco đã phát hành bản cập nhật bảo mật để ngăn chặn ba lỗ hổng ảnh hưởng đến các sản phẩm của hãng, bao gồm một lỗ hổng nghiêm trọng cao trong Email Security Appliance (ESA), có thể bị khai thác bằng cách sử dụng các email độc hại, dẫn đến tấn công từ chối dịch vụ (DoS).

Lỗ hổng định danh CVE-2022-20653 (điểm CVSS: 7.5), được phát hiện trong tính năng DNS-based Authentication of Named Entities (DANE) là một thành phần của Cisco AsyncOS Software dành cho ESA, sử dụng để kiểm tra email và tìm kiếm spam, phishing, mã độc hay các mối đe dọa khác. Được biết, lỗ hổng này có thể được khai thác từ xa mà không cần xác thực.

Các nhà nghiên cứu bảo mật tới từ nhà cung cấp dịch vụ Rijksoverheid Dienst ICT Uitvoering (DICTU) của Hà Lan đã phát hiện ra lỗi này và đã báo cáo lỗ hổng bảo mật cho Cisco xử lý.

Cisco cho biết lỗ hổng bắt nguồn từ việc xử lý lỗi không chính xác trong quá trình phân giải tên DNS (Domain Name System). “Tin tặc có thể khai thác lỗ hổng này bằng cách gửi các email có thiết kế đặc biệt tới thiết bị bị ảnh hưởng”, Cisco giải thích.

“Việc khai thác thành công lỗ hổng có thể cho phép tin tặc điều khiển thiết bị, ngăn người dùng truy cập từ các giao diện quản lý hoặc xử lý các email bổ sung trong một khoảng thời gian cho đến khi thiết bị được phục hồi, dẫn đến tình trạng DoS. Đặc biệt, để mọi thứ trở nên nghiêm trọng hơn, các cuộc tấn công dai dẳng có thể làm cho thiết bị hoàn toàn không khả dụng và sẵn sàng, dẫn đến tình trạng DoS liên tục”.

Nhóm ứng phó sự cố về bảo mật sản phẩm của Cisco (PSIRT) cho biết họ không tìm thấy bằng chứng về việc lỗ hổng bị khai thác trên thực tế.

Tính năng DANE không được bật theo mặc định

CVE-2022-20653 chỉ ảnh hướng đến các thiết bị đã bật tính năng DANE và các máy chủ mail server downstream được cấu hình để gửi thư bị trả lại, các công cụ Web Security Appliance (WSA) hay Secure Email and Web Manager cũng như các thiết bị không được bật DANE sẽ không bị ảnh hưởng bởi lỗ hổng bảo mật này. Mặc định thì tính năng DANE sẽ không được bật.

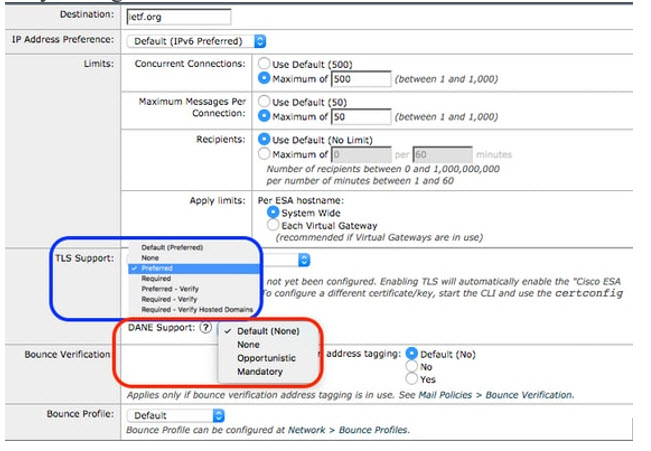

Quản trị viên có thể kiểm tra xem DANE đã được cấu hình hay chưa bằng cách truy cập tới Mail Policies > Destination Controls > Add Destination và xác nhận xem tùy chọn DANE Support có được bật hay không.

Kiểm tra tính năng DANE được bật hay không

Gã khổng lồ về công nghệ mạng Cisco cũng đã phát hành các bản vá cập nhật và cung cấp giải pháp yêu cầu khách hàng cấu hình thư bị trả lại từ Cisco ESA thay vì từ các máy chủ mail server downstream để ngăn chặn khả năng bị khai thác.

Bên cạnh đó, trong bản cập nhật lần này, Cisco cũng giải quyết hai lỗ hổng khác có điểm CVSS lần lượt là 5.3 và 6.1 ảnh hưởng đến Cisco RCM (Cisco Redundancy Configuration Manager) đối với Cisco StarOS Software (lỗ hổng DoS) và bộ sản phẩm Cisco Prime Infrastructure cũng như Evolved Programmable Network Manager (lỗ hổng XSS).

Ngoài ra, Cisco đã công bố các bản vá cho nhiều lỗ hổng bảo mật nghiêm trọng ảnh hưởng đến các bộ định tuyến RV Series, có thể được sử dụng để tấn công leo thang đặc quyền và thực thi mã tùy ý trên các hệ thống bị ảnh hưởng.

Theo antoanthongtin.vn

- Fortinet dính zero-day nguy hiểm: Tường lửa đã vá vẫn bị chiếm quyền

- Dell Pro 14 Essential PV14250 Trình Làng

- Máy Chủ Dell PowerEdge R360

- Máy tính để bàn Dell Pro Tower Essential QVT1260

- Dell Pro 14 Essential – Chiếc Laptop vừa đủ “mạnh, bền, gọn nhẹ” dành cho dân văn phòng

- DELL TECHNOLOGIES & SIÊU VIỆT: ĐỒNG HÀNH CÙNG DOANH NGHIỆP VIỆT TRÊN HÀNH TRÌNH BỨT PHÁ

- Đánh giá Lenovo ThinkPad X9 15 Gen 1 (2025): Siêu phẩm laptop doanh nhân

- Dell Latitude 7350 Laptop or 2-in-1

- Ổ CỨNG SSD GẮN NGOÀI KINGSTON 1TB XS1000

- Vì sao doanh nghiệp đang dần ưu tiên server tiết kiệm điện năng